Michael Critchfield spiega perché l’accesso remoto è auspicabile, quali possono essere le insidie e come garantire la sicurezza.

KNX Secure, che include sia IP Secure che Data Secure, ha preparato lo standard KNX per le maggiori aspettative e normative sulla sicurezza informatica. KNX Secure supporta gli standard di crittografia più sicuri secondo ISO 18033-3, come la crittografia AES 128 CCM, per prevenire efficacemente gli attacchi all’infrastruttura digitale degli edifici. Attraverso IP Secure, mantiene la comunicazione IP sicura tra i dispositivi KNX Secure estendendo il protocollo IP in modo tale che tutti i dati scambiati siano completamente criptati. Allo stesso tempo, attraverso Data Secure, protegge i dati dell’utente dall’accesso non autorizzato e dalla manipolazione attraverso la crittografia e l’autenticazione.

Le installazioni KNX possono essere protette dagli attacchi e oggi la scelta di dispositivi compatibili con KNX Secure è cresciuta in modo significativo. Tuttavia, nelle installazioni KNX esistenti, potenzialmente prive di KNX Secure, ma con la comodità dell’accesso remoto abilitato, c’è spesso un’altra preoccupazione pressante.

Accesso remote

L’accesso remoto al vostro impianto KNX è un concetto meraviglioso, e non è un’idea nuova. Molto prima che le installazioni potessero trarre vantaggio da KNX IP Secure, c’era la richiesta di consentire l’accesso a un impianto KNX da qualsiasi parte del mondo – un’idea grandiosa, se fatta bene.

Ci sono diverse ragioni per cui l’accesso remoto è auspicabile. In primo luogo, il cambio di stagione è normalmente un momento chiave per effettuare visite di manutenzione, poiché alcune parti dell’impianto potrebbero essere state ridondanti negli ultimi mesi. Anche se ci sono sempre elementi di un sistema che richiedono un’ispezione in loco, trovare il modo di testare e supportare i sistemi in remoto significa maggiore comodità per entrambe le parti e riduzione dei costi di visita in loco. In secondo luogo, il monitoraggio remoto da parte dell’integratore di sistemi può aiutare a rilevare eventuali problemi e persino ad anticiparli prima che diventino un problema. In terzo luogo, gli utenti possono rendere la casa confortevole in tempo per il loro imminente ritorno.

Non lasciate la porta d’ingresso aperta

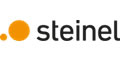

Storicamente, in alcuni casi, l’accesso remoto veniva implementato “aprendo la porta d’ingresso”, per così dire, cioè utilizzando il port forwarding non autorizzato attraverso la porta 3671 del router di rete: l’approccio più semplice e con costi iniziali minimi.

È improbabile che i proprietari di una rete sappiano che il loro router di rete è stato configurato con la porta 3671 aperta e, sebbene questo permetta al proprietario di avere accesso remoto, a meno che non vengano adottate misure aggiuntive, permetterebbe anche a chiunque altro di entrare, semplicemente conoscendo l’indirizzo IP dell’impianto KNX. Quindi, se la rete fosse accoppiata con un’installazione KNX, a meno che non siano stati adottati i sistemi KNX IP Secure e Data Secure, i malintenzionati sarebbero in grado di accedere attraverso il router e potenzialmente controllare e tracciare la comunicazione del bus.

I tempi sono cambiati. Abbiamo KNX Secure e sappiamo bene che non basta inoltrare la porta KNX 3671. Le opzioni includono l’abilitazione di KNX Secure, l’impostazione di reti dedicate, protocolli firewall standard e accesso autorizzato a gateway di accesso remoto, l’uso di VPN (Virtual Private Network), o persino l’impostazione di una password BCU (Bus Coupling Unit) per la vostra installazione KNX come ultima risorsa.

Certo, lo sforzo iniziale è leggermente maggiore, ma a lungo termine vi ringrazierete.

Controllo di sicurezza KNX

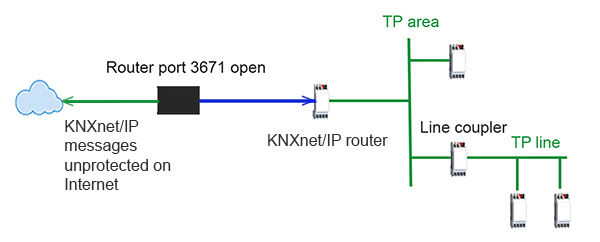

KNX Association è costantemente in movimento, per estendere lo standard KNX e portare sul mercato soluzioni migliori e più sicure. Nel 2024 abbiamo rilasciato il Controllo di sicurezza KNX.

Con questo strumento è possibile controllare il proprio indirizzo IP per verificare la presenza di una porta 3671 aperta. Bastano pochi secondi per sapere se siete sicuri o se dovete agire subito.

Quando viene attivato dall’utente, lo strumento di controllo di sicurezza invia una richiesta di descrizione KNXnet/IP alla porta 3671 dell’indirizzo IP corrente dell’utente. Idealmente, e nella maggior parte dei casi, la richiesta viene ignorata dal router dell’utente (timeout), il che significa che non è possibile stabilire una connessione, non è possibile trovare alcuna installazione KNX e l’utente sembra essere sicuro. Nel peggiore dei casi, tuttavia, un router configurato per mantenere aperta la porta 3671 permetterà alla richiesta di descrizione KNXnet/IP di raggiungere l’impianto KNX e la sua interfaccia IP risponderà con il suo indirizzo MAC e il nome del dispositivo.

Lo strumento non provoca alcun danno, ma il risultato informa l’utente che è necessario intervenire per proteggere l’impianto KNX.

Conclusione

Eseguire il Controllo di sicurezza KNX per scoprire se il router di rete ha la porta 3671 aperta. In caso affermativo, lo strumento Security Check, disponibile in più lingue, fornisce informazioni utili sul da farsi.

Michael Critchfield è il Product Manager ETS di KNX Association.