Michael Critchfield explica por qué el acceso remoto es deseable, cuáles pueden ser las trampas, y cómo asegurarse de que es seguro.

KNX Secure, incluyendo tanto IP Secure como Data Secure, prepara el estándar KNX para mayores expectativas y regulaciones sobre ciberseguridad. KNX Secure soporta los estándares de encriptación más seguros según ISO 18033-3, como la encriptación AES 128 CCM, para prevenir eficazmente los ataques a la infraestructura digital de los edificios. A través de IP Secure, mantiene la comunicación IP segura entre dispositivos KNX Secure extendiendo el protocolo IP de tal forma que todos los datos intercambiados están completamente encriptados. Al mismo tiempo, a través de Data Secure, protege los datos de usuario contra el acceso no autorizado y la manipulación mediante el cifrado y la autenticación.

Las instalaciones KNX pueden ser protegidas contra ataques, y hoy en día, la oferta de dispositivos KNX Secure ha crecido significativamente. Sin embargo, en instalaciones KNX existentes, potencialmente sin KNX Secure, pero con la comodidad del acceso remoto habilitado, a menudo hay otra preocupación apremiante.

Acceso Remoto

El acceso remoto a su instalación KNX es un concepto maravilloso, y no una idea nueva. Mucho antes de que las instalaciones pudieran aprovechar las ventajas de KNX IP Secure, existía la demanda de permitir el acceso a una instalación KNX desde cualquier parte del mundo – una gran idea, cuando se hace bien.

Hay varias razones por las que el acceso remoto es deseable. En primer lugar, un cambio de estación es normalmente un momento clave para realizar visitas de mantenimiento, ya que algunas partes del sistema pueden haber sido redundantes durante los últimos meses. Aunque siempre hay elementos de un sistema que requieren una inspección in situ, encontrar formas de probar y dar soporte a los sistemas a distancia supone una mayor comodidad para ambas partes y una reducción de los costes de las visitas in situ. En segundo lugar, la supervisión a distancia por parte del integrador de sistemas puede ayudar a detectar cualquier problema e incluso anticiparse a ellos antes de que se conviertan en un problema. Y en tercer lugar, los usuarios pueden hacer que la casa sea confortable a tiempo para su inminente regreso.

No deje la puerta de entrada abierta

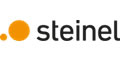

Históricamente, en algunos casos, el acceso remoto se implementaba «abriendo la puerta principal», por así decirlo, es decir, utilizando el reenvío de puertos no autorizado a través del puerto 3671 del router de la red: el enfoque más sencillo y con un coste inicial adicional escaso o nulo.

Es poco probable que los propietarios de una red sepan que su router de red está configurado con el puerto 3671 abierto, y aunque esto permitiría al propietario tener acceso remoto, a menos que se tomaran algunas medidas adicionales, también permitiría a cualquier otra persona entrar, simplemente conociendo la dirección IP de la instalación KNX. Así, si la red estuviera emparejada con una instalación KNX, a menos que KNX IP Secure y Data Secure estuvieran en su lugar, aquellos con malas intenciones serían capaces de acceder a través del router y potencialmente controlar y rastrear la comunicación del bus.

Los tiempos han cambiado. Tenemos KNX Secure, y sabemos que no basta con reenviar el puerto KNX 3671. Las opciones incluyen habilitar KNX Secure, configurar redes dedicadas, protocolos estándar de cortafuegos y acceso autorizado a pasarelas de acceso remoto, usar VPNs (Redes Privadas Virtuales), o incluso establecer una contraseña BCU (Unidad de Acoplamiento de Bus) a su instalación KNX como último recurso.

Es cierto que supone un esfuerzo inicial ligeramente mayor, pero a la larga se lo agradecerá.

Comprobación de Seguridad KNX

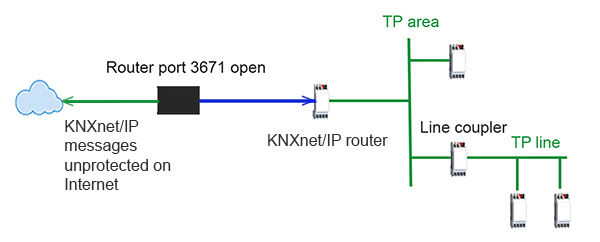

KNX Association está en constante movimiento, extendiendo el estándar KNX y trayendo mejores y más seguras soluciones al mercado. En 2024, lanzamos el Comprobación de Seguridad KNX.

Con esta herramienta usted puede comprobar su propia dirección IP actual para un puerto abierto 3671. Sólo le llevará unos segundos – y sabrá si está seguro o necesita actuar ahora.

Cuando es activado por el usuario, la herramienta de comprobación de seguridad envía una petición de descripción KNXnet/IP al puerto 3671 de la dirección IP actual del usuario. Idealmente, y en la mayoría de los casos, la petición es ignorada por el router del usuario (timeout), lo que significa que no se puede establecer una conexión, no se puede encontrar ninguna instalación KNX, y el usuario parece estar seguro. En el peor de los casos, sin embargo, un router configurado para mantener el puerto 3671 abierto permitirá la petición de descripción KNXnet/IP a través de la instalación KNX, y su interfaz IP responderá con su dirección MAC y el nombre del dispositivo.

La herramienta no causará ningún daño, pero el resultado informará al usuario de que debe tomar medidas para asegurar la instalación KNX.

Conclusión

Ejecute el Comprobación de Seguridad KNX para averiguar si su router de red tiene el puerto 3671 abierto. Si es así, la herramienta de Comprobación de Seguridad, que está disponible en varios idiomas, proporciona información útil sobre qué hacer.

Michael Critchfield es el Product Manager de ETS en la KNX Association.